- Autora Lynn Donovan [email protected].

- Public 2023-12-15 23:44.

- Última modificació 2025-01-22 17:20.

Va ser dissenyat per oferir més xifratge segur que la notòriament feble Wired Equivalent Privacy (WEP), la WLAN original seguretat protocol. TKIP és el mètode de xifratge utilitzat en l'accés protegit Wi-Fi (WPA), que va substituir el WEP als productes WLAN.

De la mateixa manera, quin mode de seguretat Wi-Fi utilitza TKIP?

TKIP i AES són dos tipus diferents de xifratge que pot utilitzar a Wi - Fi xarxa. TKIP En realitat, és un protocol de xifratge més antic introduït amb WPA per substituir el xifratge WEP molt insegur en aquell moment.

De la mateixa manera, quin mètode de xifratge sense fil és el més segur? WPA2

De la mateixa manera, quins són els altres tipus de seguretat de xifrat sense fil?

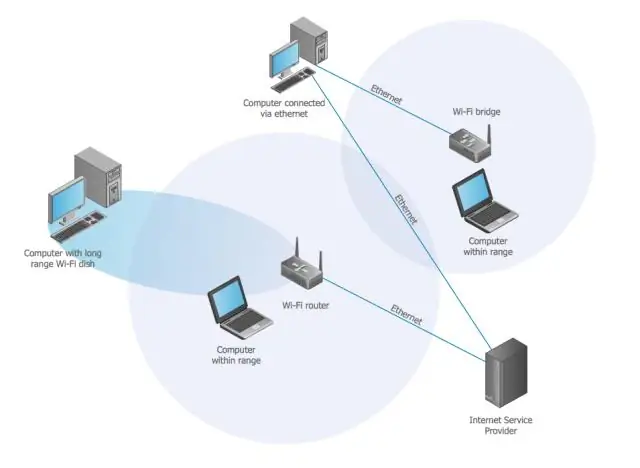

Els més comuns tipus és Wi-Fi seguretat , que inclou Wired Equivalent Privacy (WEP) i Wi-Fi ProtectedAccess ( WPA ). Les empreses solen fer complir seguretat utilitzant un sistema basat en certificats per autenticar el dispositiu de connexió, seguint l'estàndard 802.1X. Molts ordinadors portàtils en tenen sense fil targetes preinstal·lades.

Quin mètode de xifratge utilitza WPA per a les xarxes sense fil?

Xifratge protocol Això és utilitzat per WPA . El protocol utilitzat byWPA2, basat en el Advanced Xifratge El xifrat estàndard (AES) juntament amb la verificació d'autenticitat i integritat dels missatges és significativament més fort en protecció tant per a la privadesa com per a la integritat que el TKIP basat en RC4 que és utilitzat per WPA.

Recomanat:

Quins mètodes s'utilitzen habitualment a la classe ServerSocket?

El mètode public Socket accept() s'utilitza habitualment a la classe ServerSocket - Java. Q

Quin és el mètode de xifratge de la LAN sense fil?

Els punts d'accés de Juniper Networks admeten els tres tipus estàndard de xifratge de punt d'accés sense fil-client: el xifratge heretat Wired Equivalent Privacy (WEP), Wi-FiProtected Access (WPA) i WPA2 (també anomenat RSN). El tipus de xifratge es configura als perfils del servei WLAN sota la pestanya Configuració de seguretat

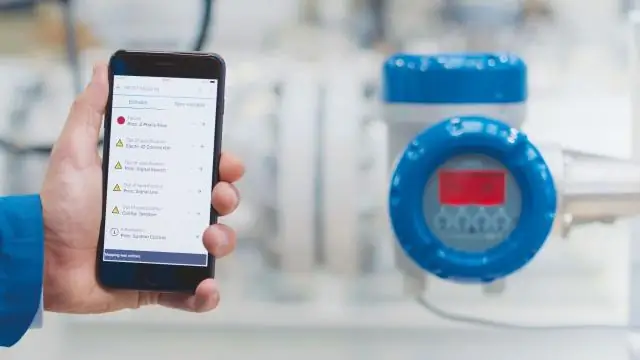

Quins són els problemes de seguretat en la informàtica mòbil i sense fil?

Un problema de seguretat general Confidencialitat: Impedeix que usuaris no autoritzats accedeixin a informació crítica d'un usuari en particular. Integritat: garanteix que la modificació, la destrucció o la creació no autoritzades d'informació no es puguin produir. Disponibilitat: assegurant que els usuaris autoritzats tinguin l'accés que necessiten

Quins són els algorismes de xifratge més comuns que s'utilitzen actualment?

3DES, AES i RSA són els algorismes més comuns que s'utilitzen avui dia, encara que altres, com Twofish, RC4 i ECDSA també s'implementen en determinades situacions

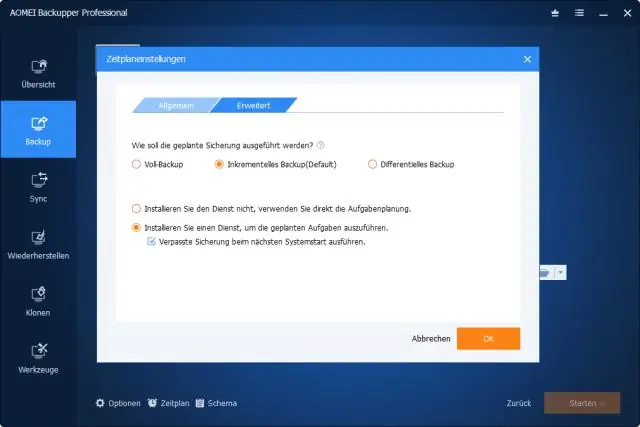

Es pot restaurar una còpia de seguretat diferencial sense una còpia de seguretat completa?

1 Resposta. No és possible realitzar una còpia de seguretat diferencial d'una base de dades si no s'ha fet cap còpia de seguretat prèvia. Una còpia de seguretat diferencial es basa en la còpia de seguretat completa de dades més recent i anterior. Una còpia de seguretat diferencial només captura les dades que han canviat des d'aquesta còpia de seguretat completa