Taula de continguts:

- Autora Lynn Donovan [email protected].

- Public 2023-12-15 23:44.

- Última modificació 2025-01-22 17:20.

Del tres àrees de seguretat del router , físic seguretat , encaminador enduriment i sistema operatiu seguretat , físic seguretat implica localitzar el encaminador en a segur sala només accessible per al personal autoritzat que pot dur a terme la recuperació de la contrasenya.

A més, quines tres funcions ofereix el servei de registre de syslog en trieu tres?

Especificar on s'emmagatzema la informació capturada. Aplec registre informació. I distingint entre la informació a captar i la informació a ignorar.

A més, quines són les tres característiques del mode encaminat ASA? (Trieu tres.)

- Aquest mode es coneix com un "cops al cable".

- En aquest mode, l'ASA és invisible per a un atacant.

- Les interfícies de l'ASA separen les xarxes de capa 3 i requereixen diferents adreces IP en diferents subxarxes.*

Així mateix, la gent es pregunta, quines són les tres característiques de Siem?

Tanmateix, les empreses haurien de buscar eines SIEM que ofereixin les següents capacitats:

- informes de compliment;

- resposta a incidents i forense;

- supervisió d'accés a bases de dades i servidors;

- detecció d'amenaces internes i externes;

- supervisió, correlació i anàlisi d'amenaces en temps real en una varietat d'aplicacions i sistemes;

Quin és un avantatge dels malucs que no ofereix IDS?

MALUCS desplega sensors als punts d'entrada de la xarxa i protegeix els segments crítics de la xarxa. MALUCS proporciona una anàlisi ràpida dels esdeveniments mitjançant un registre detallat. MALUCS protegeix els recursos crítics del sistema i supervisa els processos del sistema operatiu.

Recomanat:

Quines són les tres àrees de la bretxa digital que defineixen la bretxa?

La bretxa digital és un terme que fa referència a la bretxa entre la demografia i les regions que tenen accés a la tecnologia moderna de la informació i les comunicacions, i aquelles que no tenen o tenen accés restringit. Aquesta tecnologia pot incloure el telèfon, la televisió, els ordinadors personals i Internet

Quines són les tres maneres en què les persones poden començar a modelar amenaces?

Començareu amb mètodes molt senzills, com ara preguntar-vos "quin és el vostre model d'amenaça?" i pluja d'idees sobre amenaces. Aquests poden treballar per a un expert en seguretat i poden funcionar per a vostè. A partir d'aquí, coneixeràs tres estratègies per al modelatge d'amenaces: centrar-se en els actius, centrar-se en els atacants i centrar-se en el programari

Quines són les diferents àrees de memòria a la JVM?

La memòria a la JVM es divideix en cinc parts diferents, a saber: Àrea de mètodes: L'àrea de mètodes emmagatzema el codi de classe: codi de les variables i mètodes. Muntatge: els objectes Java es creen en aquesta àrea. Pila Java: mentre s'executen mètodes, els resultats s'emmagatzemen a la memòria de la pila

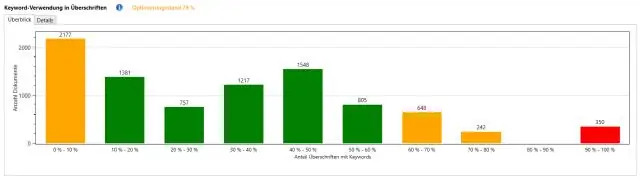

Quines són les àrees per utilitzar les vostres paraules clau per optimitzar la classificació del lloc web?

Un dels llocs més importants per optimitzar l'ús de les paraules clau de SEO és el vostre contingut. Per a una millor classificació de la pàgina web, hauríeu d'utilitzar les paraules clau a les àrees següents: Paraula clau a l'URL del lloc web. Paraula clau al títol del lloc web. Paraula clau a metaetiqueta. Paraula clau al contingut de la pàgina web. Densitat de paraules clau al cos del text. Paraules clau als titulars

Quines són les notes de l'orador per escriure el seu propòsit i quines són les coses clau que cal recordar sobre les notes de l'orador?

Les notes del ponent són un text guiat que el presentador utilitza mentre presenta una presentació. Ajuden el presentador a recordar punts importants mentre fa una presentació. Apareixen a la diapositiva i només els pot veure el presentador i no el públic