- Autora Lynn Donovan [email protected].

- Public 2023-12-15 23:44.

- Última modificació 2025-01-22 17:20.

Es pot produir una configuració incorrecta de la seguretat a qualsevol nivell d'una pila d'aplicacions, inclosos els serveis de xarxa, la plataforma, el servidor web, el servidor d'aplicacions, la base de dades, els marcs, el codi personalitzat i les màquines virtuals, els contenidors o l'emmagatzematge preinstal·lats.

A més, què és una configuració incorrecta de seguretat?

Configuració incorrecta de la seguretat sorgeix quan Seguretat els paràmetres es defineixen, s'implementen i es mantenen per defecte. Bé seguretat requereix a segur configuració definida i desplegada per a l'aplicació, servidor web, servidor de bases de dades i plataforma.

També es pot preguntar, quin és l'impacte de la configuració incorrecta de la seguretat? Configuració incorrecta de la seguretat es poden produir vulnerabilitats si un component és susceptible d'atac a causa d'una opció de configuració insegura. Aquestes vulnerabilitats sovint es produeixen a causa d'una configuració predeterminada insegura, una configuració predeterminada poc documentada o una configuració lateral poc documentada. efectes de configuració opcional.

Tenint-ho en compte, a quin nivell es pot produir un problema de configuració incorrecta de seguretat?

Es pot produir una configuració incorrecta de la seguretat en qualsevol nivell d'una pila d'aplicacions, incloent la plataforma, el servidor web, el servidor d'aplicacions, la base de dades i el marc. Moltes aplicacions inclouen funcions innecessàries i insegures, com ara funcions de depuració i control de qualitat, habilitades de manera predeterminada.

Què és un atac de configuració incorrecta?

Servidor Configuració incorrecta . Servidor atacs de configuració incorrecta explotar les debilitats de configuració que es troben als servidors web i d'aplicacions. Molts servidors inclouen fitxers de mostra i predeterminats innecessaris, com ara aplicacions, fitxers de configuració, scripts i pàgines web. Els servidors poden incloure comptes i contrasenyes predeterminats coneguts.

Recomanat:

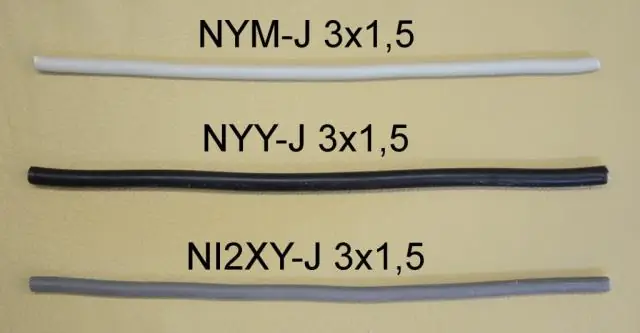

Es poden estendre els cables de les càmeres de seguretat?

Amplieu els vostres cables CCTV per obtenir més longitud. Simplement col·loqueu aquest connector just entre dos cables de càmeres de seguretat que tenen extrems BNC. Els cables de les càmeres de seguretat CCTV ja tenen els connectors BNC Mascle a cada extrem, de manera que no es connectaran directament entre si, per això es requereix un adaptador

Com es pot produir la desindividuació fora de la presència d'una multitud?

La desindividualització es produeix quan la gent no es pot identificar, com quan es troben en una multitud o amb màscares. Explicació: la desindividualització també es pot produir en línia on és fàcil amagar-se darrere del tallafoc dels ordinadors

Quan es va començar a produir el desbordament de la memòria intermèdia?

El primer atac de desbordament de memòria intermèdia va començar a produir-se l'any 1988. Es va anomenar el cuc d'Internet Morris. Un atac de desbordament exposa vulnerabilitats en un programa. Inunda la memòria amb dades que són més de les que el programa pot controlar

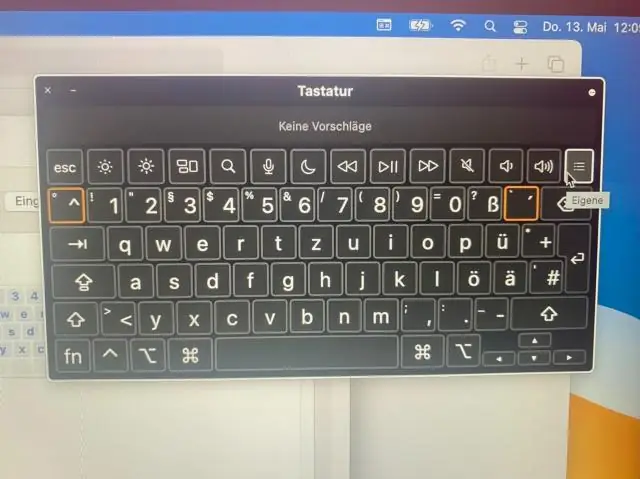

Com puc arreglar el meu teclat escrivint caràcters incorrectes Windows 7?

Per corregir l'escriptura de caràcters incorrectes del teclat a Windows 7, aneu al tauler de control, obriu "Rellotge, regió i idioma" - "Regió i idioma" - "Teclats i idiomes" - Afegeix "Anglès (Estats Units)" - Establiu "Anglès (Estats Units)". com a idioma d'entrada predeterminat: elimineu "Anglès (Regne Unit)": feu clic a Aplica i D'acord

Quina eina podeu utilitzar per descobrir vulnerabilitats o configuracions incorrectes perilloses als vostres sistemes i a la vostra xarxa?

Un escàner de vulnerabilitats és una eina que escaneja una xarxa i sistemes buscant vulnerabilitats o configuracions incorrectes que representen un risc de seguretat