Taula de continguts:

- Autora Lynn Donovan [email protected].

- Public 2023-12-15 23:44.

- Última modificació 2025-01-22 17:20.

7 Bones pràctiques de seguretat de bases de dades

- Assegureu-vos el físic seguretat de la base de dades .

- Utilitzeu l'aplicació web i base de dades tallafocs.

- Enduriu el vostre base de dades en la màxima mesura possible.

- Xifra les teves dades.

- Minimitzar el valor de bases de dades .

- Gestionar base de dades accedir estretament.

- Auditoria i seguiment base de dades activitat.

També sabeu, què s'utilitza per a la seguretat de la base de dades?

Bàsicament, seguretat de la base de dades és qualsevol forma de seguretat utilitzada protegir bases de dades i la informació que contenen de compromís. Alguns exemples de com es poden protegir les dades emmagatzemades inclouen: Programari: el programari és utilitzat per garantir que la gent no pugui accedir al base de dades mitjançant virus, pirateria o qualsevol procés similar.

En segon lloc, quins són els 5 passos clau que ajuden a garantir la seguretat de la base de dades? Aquí teniu cinc coses que podeu fer per mantenir la vostra empresa i la informació del client segura i segura.

- Tenir contrasenyes segures. Els sistemes més sofisticats de la Terra no poden protegir contra una contrasenya incorrecta.

- Xifra la teva base de dades.

- No mostris a la gent la porta del darrere.

- Segmenta la teva base de dades.

- Superviseu i auditeu la vostra base de dades.

Sapigueu també, què és la seguretat a nivell de base de dades?

Seguretat de bases de dades fa referència a les diferents mesures que prenen les organitzacions per garantir-ne bases de dades estan protegits de les amenaces internes i externes. Seguretat de bases de dades inclou protegir la base de dades mateix, les dades que conté, la seva base de dades sistema de gestió, i les diferents aplicacions que hi accedeixen.

Quins són els 2 tipus de seguretat que s'apliquen a una base de dades?

Moltes capes i tipus de control de seguretat de la informació són adequats per a les bases de dades, com ara:

- Control d'accés.

- Auditoria.

- Autenticació.

- Xifratge.

- Controls d'integritat.

- Còpies de seguretat.

- Seguretat de les aplicacions.

- Seguretat de bases de dades aplicant el mètode estadístic.

Recomanat:

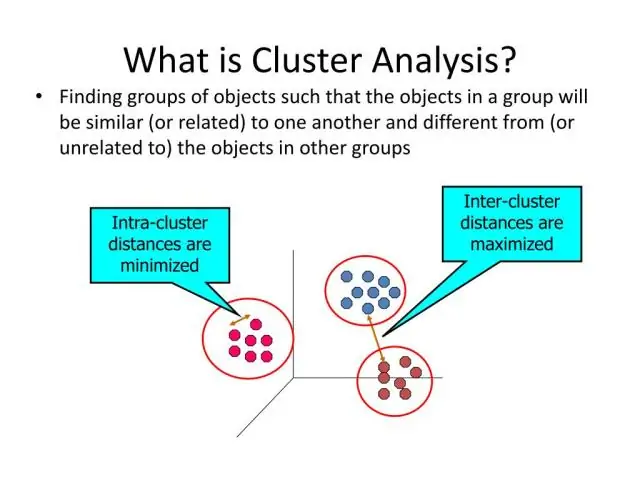

Quins són els requisits del clustering en la mineria de dades?

Els principals requisits que ha de satisfer un algorisme de clustering són: escalabilitat; tractar diferents tipus d'atributs; descobrir clústers amb forma arbitrària; requisits mínims per al coneixement del domini per determinar els paràmetres d'entrada; capacitat per fer front al soroll i als valors atípics;

Quins són els requisits previs per a p2v?

Requisits previs de migració P2V / V2V per a Windows Assegureu-vos que la màquina servidor autònoma del convertidor tingui accés a la xarxa a la màquina font de Windows. Desactiveu les aplicacions del tallafoc i l'antivirus Defender que s'executen a la màquina d'origen. Desactiveu l'ús compartit de fitxers senzill a la màquina Windows d'origen. Atureu o desactiveu el programari antivirus que s'executa a la màquina d'origen

Quins són els dos requisits principals de programari per al desenvolupament d'Android?

Requisits del sistema per al desenvolupament d'Android? PC amb Windows/Linux/Mac. El sistema operatiu és l'ànima de l'ordinador. Processador recomanat. Més dels desenvolupadors i3, i5 o i7 haurien de preocupar-se per la velocitat del processador i el nombre de nuclis. SDK d'Android IDE (Eclipse o Android Studio). Java. Conclusió

Quins són els requisits mínims de velocitat de banda ampla per a les càmeres COM d'alarma?

Ample de banda recomanat Els dispositius de vídeo Alarm.com utilitzen principalment la velocitat de pujada, en lloc de la velocitat de descàrrega. Normalment, Alarm.com recomana una connexió de banda ampla indefinida d'almenys 0,25 Mbps de velocitat de pujada dedicada per dispositiu de vídeo

Quins són els dos requisits clau per escriure auditories de SQL Server al registre de seguretat de Windows?

Hi ha dos requisits clau per escriure auditories del servidor SQL Server al registre de seguretat de Windows: La configuració d'accés a l'objecte d'auditoria s'ha de configurar per capturar els esdeveniments. El compte amb el qual s'executa el servei SQL Server ha de tenir el permís de generació d'auditories de seguretat per escriure al registre de seguretat de Windows