Taula de continguts:

- Autora Lynn Donovan [email protected].

- Public 2023-12-15 23:44.

- Última modificació 2025-01-22 17:20.

La caça d'amenaces ofereix molts avantatges, com ara:

- Reducció d'incompliments i intents d'incompliment;

- Una superfície d'atac més petita amb menys vectors d'atac;

- Augment de la velocitat i precisió d'una resposta; i.

- Millores mesurables en la seguretat del vostre entorn.

D'això, què fan els caçadors d'amenaces?

Cibernètica caçadors d'amenaces són professionals de la seguretat de la informació que detecten, aïllen i neutralitzen els avançats de manera proactiva i iterativa amenaces que eludeixen les solucions de seguretat automatitzades. Cibernètica caçadors d'amenaces constitueixen una part integral del cibernètic en ràpid creixement amenaça indústria de la intel·ligència.

Al costat de dalt, és una manera proactiva de caçar els atacs? Proactiu Amenaça Cacera és el procés de de manera proactiva cercar a través de xarxes o conjunts de dades per detectar i respondre a ciberamenaces avançades que eludeixen els controls de seguretat tradicionals basats en regles o signatures.

Sapigueu també, com inicieu la caça d'amenaces?

Com dur a terme una caça d'amenaces

- Interna vs externalitzada.

- Comenceu amb una planificació adequada.

- Seleccioneu un tema per examinar.

- Desenvolupar i provar una hipòtesi.

- Recollir informació.

- Organitzar les dades.

- Automatitzar les tasques rutinàries.

- Obteniu resposta a la vostra pregunta i planifiqueu un curs d'acció.

Quins dels següents són els aspectes del modelatge d'amenaces?

Aquí teniu 5 passos per protegir el vostre sistema mitjançant el modelatge d'amenaces

- Pas 1: Identificar els objectius de seguretat.

- Pas 2: Identifiqueu els actius i les dependències externes.

- Pas 3: identifiqueu zones de confiança.

- Pas 4: Identifiqueu amenaces i vulnerabilitats potencials.

- Pas 5: documenteu el model d'amenaça.

Recomanat:

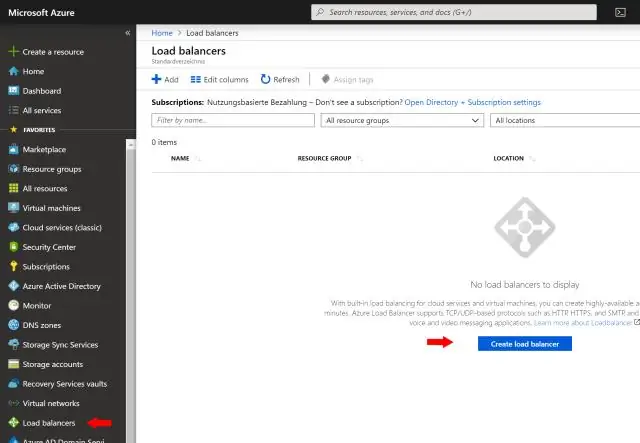

Quins dels següents són els tipus d'equilibrador de càrrega?

Tipus d'equilibrador de càrrega. Elastic Load Balancing admet els següents tipus d'equilibradors de càrrega: equilibradors de càrrega d'aplicacions, equilibradors de càrrega de xarxa i equilibradors de càrrega clàssics. Els serveis d'Amazon ECS poden utilitzar qualsevol tipus d'equilibrador de càrrega. Els equilibradors de càrrega d'aplicacions s'utilitzen per encaminar el trànsit HTTP/HTTPS (o capa 7)

Quins són els beneficis de la convergència dels mitjans?

Avantatges de la convergència dels mitjans: els creadors de contingut poden utilitzar la plataforma per generar contingut personalitzat dirigit a un grup específic. Això també ha comportat un canvi en la dinàmica de l'economia, ja que la distribució i l'estructura de costos no són la mateixa en els mitjans tradicionals

Quins dels següents són els avantatges de les VPN?

Però, a més del paper de crear un "àmbit privat de les comunicacions informàtiques", la tecnologia VPN té molts altres avantatges: seguretat millorada. Control remot. Comparteix fitxers. Anonimat en línia. Desbloqueja llocs web i evita els filtres. Canvia l'adreça IP. Millor rendiment. Reduir costos

Quins dels següents són serveis informàtics amb AWS?

Serveis informàtics Amazon EC2. Amazon EC2 Auto Scaling. Amazon Elastic Container Registry. Servei d'Amazon Elastic Container. Servei Amazon Elastic Kubernetes. Amazon Lightsail. AWS Batch. AWS Elastic Beanstalk

Quins dels següents són els tres tipus principals de sistemes de gestió del coneixement?

Hi ha tres tipus principals de sistemes de gestió del coneixement: sistemes de gestió del coneixement a tota l'empresa, sistemes de treball del coneixement i tècniques intel·ligents