El connector Docker és una implementació al "núvol". Haureu d'editar la configuració del sistema Jenkins (Jenkins > Gestionar > Configuració del sistema) i afegir un nou núvol de tipus "Docker". Configureu l'URL de l'API de Docker (o Swarm autònom) amb les credencials necessàries. Un botó de prova us permet connectar-vos amb l'API està ben configurat. Última modificació: 2025-01-22 17:01

Les deu principals preguntes de ciències socials Com podem induir les persones a cuidar la seva salut? Com creen les societats institucions efectives i resilients, com ara els governs? Com pot la humanitat augmentar la seva saviesa col·lectiva? Com reduïm la "bretxa d'habilitats" entre els blancs i negres als Estats Units?. Última modificació: 2025-01-22 17:01

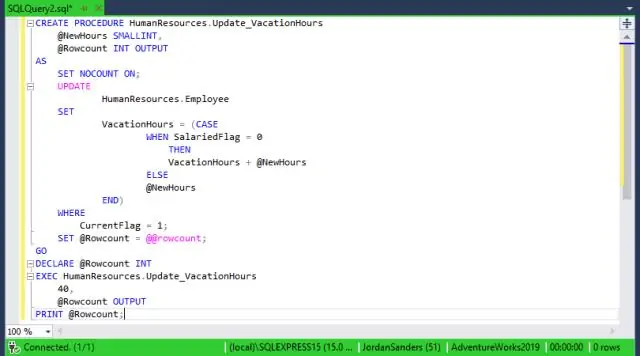

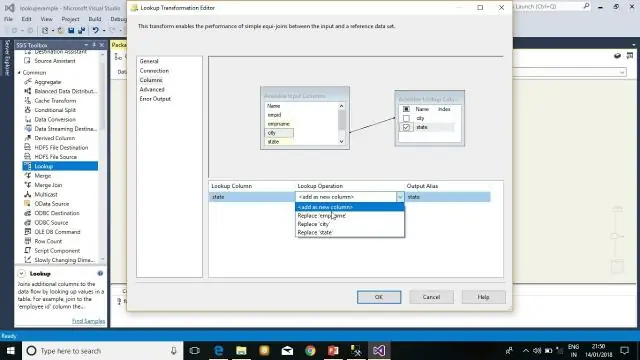

Servidors enllaçats us permet connectar-vos a altres instàncies de bases de dades al mateix servidor o a una altra màquina o servidors remots. Permet que SQL Server executi scripts SQL contra fonts de dades OLE DB en servidors remots mitjançant proveïdors OLE DB. Última modificació: 2025-01-22 17:01

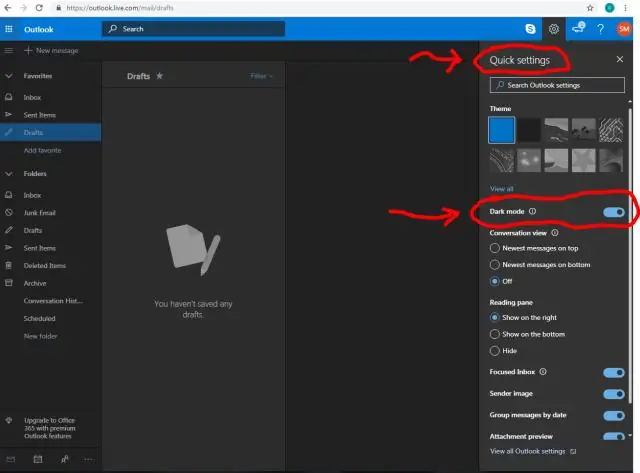

2 Respostes col·loqueu-lo en escala de grisos (si els botons activats són acolorits) feu-lo més clar o poseu-hi una superposició blanca transparent (si els botons activats són generalment foscos) feu-lo pla (si els botons activats tenen una superfície 3D) no ressalteu el botó quan passeu el cursor per sobre (dels botons habilitats tenen aquest comportament). Última modificació: 2025-01-22 17:01

Una violació de seguretat es produeix quan un intrús obté accés no autoritzat als sistemes i dades protegits d'una organització. Els ciberdelinqüents o les aplicacions malicioses obvien els mecanismes de seguretat per arribar a zones restringides. Una violació de seguretat és una infracció en fase inicial que pot provocar danys al sistema i pèrdua de dades. Última modificació: 2025-01-22 17:01

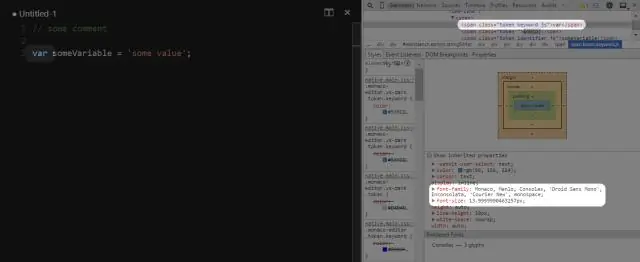

USUARIS DEL THUNDERBIRD: Botó de la barra d'estat: feu clic al botó Canviador de font i mida del tema dins de la vostra barra d'estat del Thunderbird. Opció d'eines: trieu el menú Eines des de la barra de menús del Thunderbird i feu clic a l'opció de canvi de mida i tipus de lletra del tema. S'obrirà l'espai de configuració del tipus de lletra i mida del tema. Última modificació: 2025-01-22 17:01

Una de les raons més importants per les quals cal invertir en un sistema de BI eficaç és perquè aquest sistema pot millorar l'eficiència de la vostra organització i, com a resultat, augmentar la productivitat. Podeu utilitzar la intel·ligència empresarial per compartir informació entre diferents departaments de la vostra organització. Última modificació: 2025-01-22 17:01

Velocitat: Java és més ràpid que Python Java és 25 vegades més ràpid que Python. Interins de concurrència, Java supera Python. Java és la millor opció per crear aplicacions d'aprenentatge automàtic grans i complexes a causa de les seves excel·lents aplicacions d'escala. Última modificació: 2025-01-22 17:01

Hi ha dos tipus de modificadors a Java: modificadors d'accés i modificadors sense accés. Els modificadors d'accés a Java especifiquen l'accessibilitat o l'abast d'un camp, mètode, constructor o classe. Podem canviar el nivell d'accés de camps, constructors, mètodes i classe aplicant-hi el modificador d'accés. Última modificació: 2025-01-22 17:01

Igual que els seus homòlegs de funció, les declaracions de classe JavaScript s'hi fan. No obstant això, romanen sense inicialitzar fins a l'avaluació. Això significa efectivament que heu de declarar una classe abans de poder-la utilitzar. Última modificació: 2025-01-22 17:01

La agrupació jeràrquica no pot gestionar bé les grans dades, però la agrupació K Means sí. Això es deu al fet que la complexitat temporal de K Mitjans és lineal, és a dir, O (n), mentre que la de l'agrupació jeràrquica és quadràtica, és a dir, O (n2). Última modificació: 2025-01-22 17:01

Introduïu el terminal de configuració per anar al mode de configuració global. Introduïu config-register 0x2102. Introduïu final i, a continuació, introduïu l'ordre write erase per suprimir la configuració d'inici actual del router. Última modificació: 2025-01-22 17:01

3D Studio Max té llicències al detall per 1.545 $/any o 195 $/mes com a subscripció en curs. Aquest és el preu de l'estudi que, per a molts emprenedors solistes i estudis més petits, és una mica difícil d'empassar. Les llicències de 3DS Studio Max i Maya Indie estan disponibles per 250 dòlars anuals per llicència. Això és; tots dos costarien 500 dòlars. Última modificació: 2025-01-22 17:01

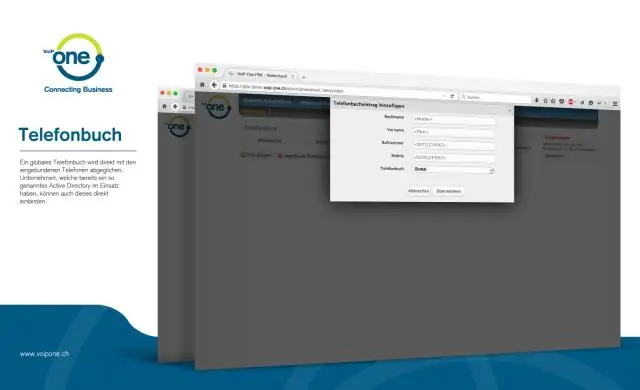

Truqueu per demanar una agenda telefònica. Dex Media ofereix un directori gratuït als subscriptors de línia fixa amb Verizon, FairPoint i Frontier. Podeu demanar-ne un trucant-los al 1-800-888-8448. Quan estigui disponible, assegureu-vos d'indicar si voleu la versió en anglès o espanyol. Última modificació: 2025-01-22 17:01

Bytes curts: un paquet de ping també es pot malformar per dur a terme un atac de denegació de servei enviant paquets de ping continus a l'adreça IP de destinació. Un ping continu provocarà un desbordament de la memòria intermèdia al sistema de destinació i farà que el sistema de destinació es bloquegi. Però, l'ordre ping també es pot utilitzar per a altres propòsits. Última modificació: 2025-01-22 17:01

Què fer quan vesseu al vostre MacBook Desconnecteu el dispositiu immediatament. Apagueu el portàtil. Amb la pantalla encara oberta, gireu l'ordinador portàtil cap per avall. Traieu la bateria. Amb l'ordinador cap per avall, toqueu suaument la zona amb una tovallola de paper. Última modificació: 2025-01-22 17:01

Tres blocs catch capturen les excepcions i les gestionen mostrant els resultats a la consola. El Common Language Runtime (CLR) captura les excepcions que no gestionen els blocs catch. Última modificació: 2025-01-22 17:01

VÍDEO Posteriorment, també es pot preguntar, com puc restablir la meva Barbie Dream House? A restablir Hola Casa ideal a la configuració de fàbrica, manteniu premut el botó parlar i premeu el reinici canviar amb un clip de paper.. Última modificació: 2025-01-22 17:01

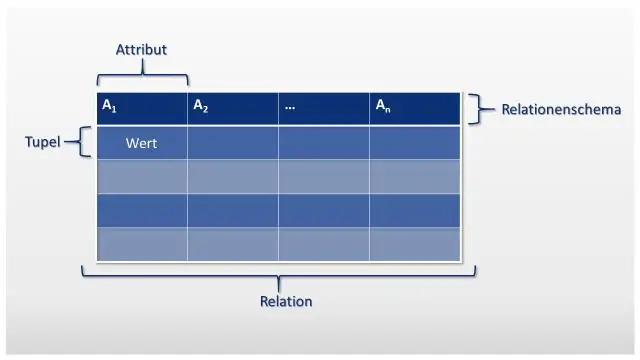

Una base de dades relacional és un conjunt de taules descrites formalment des de les quals es pot accedir a les dades o reunir-les de moltes maneres diferents sense haver de reorganitzar les taules de la base de dades. La interfície de programació d'aplicacions i usuari estàndard (API) d'una base de dades relacional és l'Structured Query Language (SQL). Última modificació: 2025-01-22 17:01

Enceneu i configureu l'iPod touch Manteniu premut el botó Repòs/Desperta fins que aparegui el logotip d'Apple. Si l'iPod touch no s'encén, potser haureu de carregar la bateria. Feu una de les accions següents: Toqueu Configura manualment i seguiu les instruccions de configuració a la pantalla. Última modificació: 2025-01-22 17:01

Temps de funcionament exponencial. Conjunt de problemes que es poden resoldre mitjançant algorismes de temps exponencial, però dels quals no es coneixen algorismes de temps polinomi. Es diu que un algorisme és temps exponencial, si T(n) està limitat per 2poly(n), on poli(n) és algun polinomi en n. Última modificació: 2025-01-22 17:01

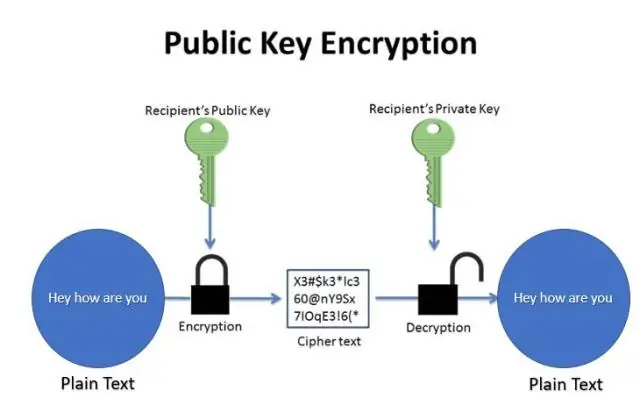

El remitent escriu un missatge de text sense format i el xifra amb una clau secreta. El missatge xifrat s'envia al receptor, que és capaç de desxifrar el missatge utilitzant la mateixa clau secreta. Com funciona el xifratge de clau asimètrica? El remitent escriu un missatge i el xifra amb una clau pública. Última modificació: 2025-01-22 17:01

Millors Plantilles de PowerPoint Galeria Plantilla de PowerPoint Invictus. Plantilla de PowerPoint per a negocis lleugers. Plantilla de PowerPoint Idea de bombeta. Diapositives de la taula de continguts per a PowerPoint. Plantilla de PowerPoint missió i visió. Plantilla de PowerPoint d'estudi de cas empresarial. Plantilla de PowerPoint del pla de 30 60 90 dies. Última modificació: 2025-01-22 17:01

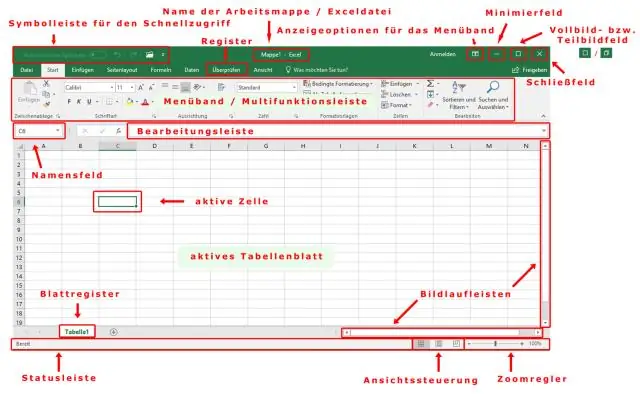

Quan obriu Word, Excel o PowerPoint, les barres d'eines Estàndard i Format estan activades per defecte. La barra d'eines Estàndard es troba just a sota de la barra de menús. Conté botons que representen ordres com ara Nou, Obre, Desa i Imprimeix. La barra d'eines Format es troba per defecte al costat de la barra d'eines Estàndard. Última modificació: 2025-01-22 17:01

Per fer-ho, aneu a la configuració de Windows Phone. Aneu a sobre, desplaceu-vos fins a la part inferior i toqueu "restableix el telèfon" i confirmeu l'avís. Això netejarà el vostre telèfon. Avís: si feu un restabliment de fàbrica, es desactiva TOT el vostre telèfon. Última modificació: 2025-01-22 17:01

Amb el threading, la concurrència s'aconsegueix mitjançant diversos fils, però a causa del GIL només es pot executar un fil alhora. En el multiprocessament, el procés original es bifurca en diversos processos secundaris sense passar pel GIL. Cada procés fill tindrà una còpia de la memòria sencera del programa. Última modificació: 2025-01-22 17:01

Els telèfons mòbils són la manera perfecta de mantenir-se connectat amb els altres i proporcionar a l'usuari una sensació de seguretat. En cas d'emergència, tenir un telèfon mòbil pot permetre que l'ajuda us arribi ràpidament i possiblement podria salvar vides. Tanmateix, la importància dels telèfons mòbils va molt més enllà de la seguretat personal. Última modificació: 2025-01-22 17:01

Sigui quin sigui el que preferiu, podeu afegir-los fàcilment al Family Hub. Només cal que toqueu la icona d'aplicacions per veure totes les aplicacions disponibles del concentrador. A continuació, manteniu premuda l'aplicació que voleu afegir a la pantalla d'inici. Apareixerà un menú emergent; podeu tocar Afegeix a la pàgina d'inici per crear una icona d'aplicació o bé tocar Afegeix un widget. Última modificació: 2025-01-22 17:01

És possible que molts no estiguin completament fora, però alguns dels drons de gamma alta estan equipats amb una tecnologia avançada de reconeixement facial. Amb aquesta tecnologia, un drone pot fer coses bones com seguir-te, orbitar al teu voltant o fins i tot centrar-te en el teu somriure per capturar una excel·lent selfie amb la càmera a bord. Última modificació: 2025-01-22 17:01

A la consola d'AWS, aneu a Serveis > SNS > Subscripcions > Crea subscripcions. Al camp ARN del tema, introduïu el valor ARN del tema SNS que heu creat. Seleccioneu el protocol com a Amazon SQS. Al camp Endpoint, introduïu el valor ARN de la cua SQS i creeu una subscripció. Última modificació: 2025-01-22 17:01

Com qualsevol compte de correu electrònic, pot experimentar problemes per enviar missatges de tant en tant. Un error de destinatari no vàlid significa que el vostre missatge no s'ha pogut lliurar correctament. Depenent del tipus de missatge que estàveu enviant, podria significar que una de les diverses coses ha anat malament. Última modificació: 2025-01-22 17:01

Aquests són alguns tractaments naturals que podeu provar per al control de tèrmits: Nematodes. Els nematodes són cucs paràsits als quals els encanta menjar tèrmits. vinagre. El vinagre és el material meravellós per a la vostra llar. Borats. Oli de taronja. Cartró mullat. La llum del sol. Barrera perimetral. Prendre mesures preventives. Última modificació: 2025-01-22 17:01

SQL Between Sintaxi SELECT Column(s) FROM table_name WHERE columna BETWEEN valor1 AND valor2; Utilitzant la sintaxi esmentada anteriorment, podem definir valors com a part de l'operador BETWEEN. A més, la sintaxi esmentada anteriorment segueix sent la mateixa per a l'ús amb un valor numèric, un valor de text i un valor de data. Última modificació: 2025-01-22 17:01

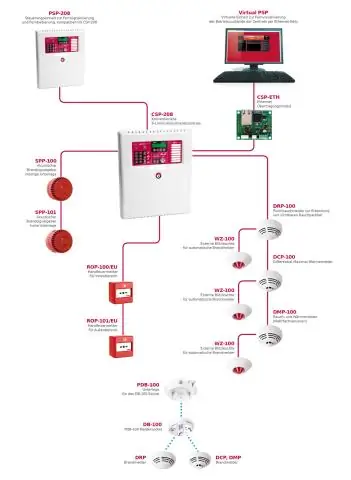

Un mòdul de control és el costat de sortida. Activa dispositius d'avís com una campana o un estroboscopi. També pot activar relés connectats a tancaportes automàtics, controls d'ascensors, sistemes d'extinció d'incendis, expulsors de fum i similars. Què fa l'alarma 3, alarma 2, etc. Última modificació: 2025-01-22 17:01

El conn, també escrit cun, conne, cond, conde i cund, és l'acte de controlar els moviments d'un vaixell mentre es troba al mar. Última modificació: 2025-01-22 17:01

Inici de l'aplicació Creeu un projecte d'API web ASP.NET. Dins de Visual Studio, seleccioneu el menú "Fitxer" -> "Nou projecte". Configureu el projecte de l'API web per utilitzar l'IIS local. A la finestra "Explorador de solucions", feu clic amb el botó dret al projecte "webDemo" i feu clic a l'element del menú "Propietats". Última modificació: 2025-01-22 17:01

La transformació de mostreig de files a SSIS ofereix una opció per especificar el nombre de files que voleu recuperar de la font de dades. La transformació de mostreig de files a SSIS agafarà totes les dades d'una font i extreu aleatòriament el nombre de files seleccionat. Última modificació: 2025-01-22 17:01

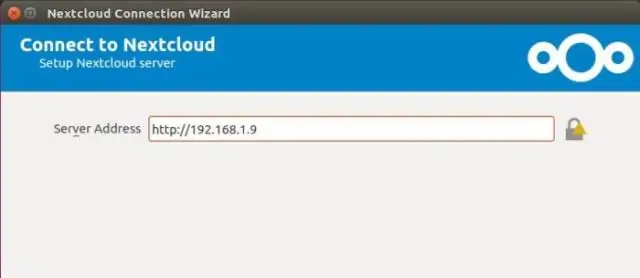

L'emmagatzematge en núvol de bricolatge sol ser programari client-servidor, de codi obert o de pagament, que us ajuda a configurar i mantenir el vostre propi núvol. Podeu configurar algunes solucions d'emmagatzematge al núvol de bricolatge en dispositius d'emmagatzematge connectats a la xarxa o utilitzar les opcions que ofereixen els nostres millors proveïdors d'allotjament web. Última modificació: 2025-01-22 17:01

Com bloquejar les trucades entrants no desitjades als telèfons domèstics de Verizon Marqueu '*60' al vostre telèfon fix ('1160' si feu servir un telèfon rotatiu). Marqueu el número de telèfon que voleu bloquejar quan el servei automatitzat us indiqui que introduïu el número. Confirmeu que el número introduït és correcte. Última modificació: 2025-01-22 17:01

La creació de fitxes personalitzades permet a qualsevol empresa emetre la seva pròpia moneda digital de marca a la cadena de blocs per pagar béns i serveis dins del seu projecte. Última modificació: 2025-01-22 17:01