Taula de continguts:

- Autora Lynn Donovan [email protected].

- Public 2023-12-15 23:44.

- Última modificació 2025-01-22 17:20.

El NCSC defineix a incident cibernètic com un incompliment d'un sistema seguretat política per afectar la seva integritat o disponibilitat i/o l'accés no autoritzat o intent d'accés a un sistema o sistemes; d'acord amb la Llei d'ús indegut de l'ordinador (1990).

Respecte a això, quin és un exemple d'incident cibernètic?

Més probable seguretat cibernètica Les amenaces a les quals pot estar exposat el vostre negoci inclouen: cibernètic frau, inclòs el phishing, el spear phishing, el vishing i la caça de balenes. atacs de programari maliciós, inclosos virus, cucs, troians, programari espia, rootkits, etc. atacs de ransomware.

Què és un pla de resposta a incidents de ciberseguretat? Resposta a incidents (IR) és una metodologia estructurada per maneig de la seguretat incidents, incompliments i cibernètic amenaces. Un ben definit pla de resposta a incidents us permet identificar eficaçment, minimitzar els danys i reduir el cost d'a atac cibernètic , tot trobant i arreglant la causa per prevenir atacs futurs.

Sapigueu també, quina diferència hi ha entre un esdeveniment de ciberseguretat i un incident de ciberseguretat?

Seguretat Esdeveniment vs Seguretat Incident . Una seguretat esdeveniment és tot el que passa que podria tenir implicacions en la seguretat de la informació. Una seguretat incident és una seguretat esdeveniment això resulta en danys com ara la pèrdua de dades. Incidències també pot incloure esdeveniments que no impliquen danys però són riscos viables.

Quins són els 4 tipus de ciberatacs?

Avui descriuré els 10 tipus d'atac cibernètic més comuns:

- Atacs de denegació de servei (DoS) i de denegació de servei distribuïts (DDoS).

- Atac de l'home del mig (MitM).

- Phishing i atacs de pesca amb llança.

- Atac en cotxe.

- Atac amb contrasenya.

- Atac d'injecció SQL.

- Atac de scripting entre llocs (XSS).

- Atac d'escoltes.

Recomanat:

Què és la ciberseguretat RMF?

El marc de gestió de riscos (RMF) és el "marc comú de seguretat de la informació" per al govern federal i els seus contractistes. Els objectius declarats de RMF són: Millorar la seguretat de la informació. Enfortir els processos de gestió de riscos. Fomentar la reciprocitat entre les agències federals

Què és l'engany en la ciberseguretat?

La tecnologia de l'engany és una categoria emergent de defensa de la ciberseguretat. La tecnologia d'engany permet una postura de seguretat més proactiva buscant enganyar els atacants, detectar-los i després derrotar-los, permetent que l'empresa torni a les operacions normals

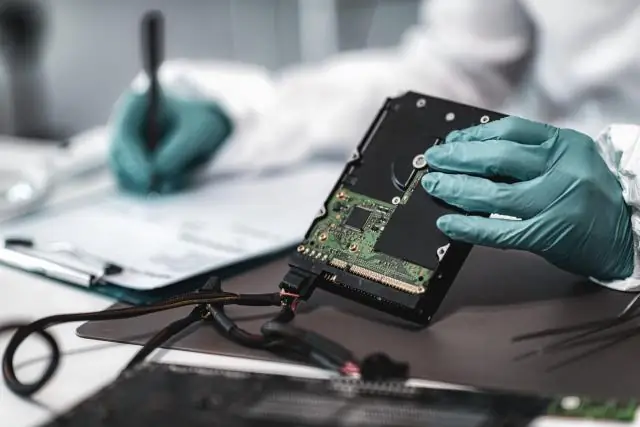

Què és la ciberseguretat i la forense digital?

Tot i que tots dos se centren en la protecció dels actius digitals, hi intervenen des de dos angles diferents. La forense digital s'ocupa de les conseqüències de l'incident en una funció d'investigació, mentre que la ciberseguretat està més centrada en la prevenció i detecció d'atacs i el disseny de sistemes segurs

Què vol dir la ciberseguretat?

Definició de ciberseguretat La ciberseguretat fa referència al conjunt de tecnologies, processos i pràctiques dissenyades per protegir xarxes, dispositius, programes i dades d'atacs, danys o accés no autoritzat

Què és A&A en ciberseguretat?

Avaluació i autorització de seguretat del DOI. El procés d'A&A és una avaluació i/o avaluació integral de les polítiques d'un sistema d'informació, components de seguretat tècnics/no tècnics, documentació, garanties suplementàries, polítiques i vulnerabilitats